Cet article est fortement inspiré de la documentation officielle de Netgate. Il est principement destiné à un usage personnel pour une future référence, je vous invite à consulter la documentation très biuen construite de Netgate pour plus de détails.

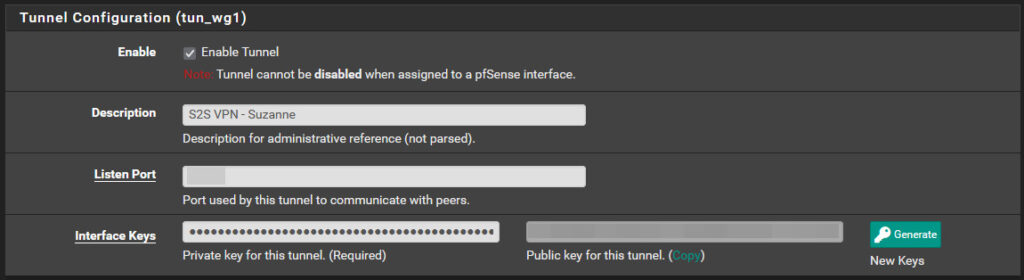

Wireguard est un protocole VPN Open-Source très efficace, basé sur un chiffrement asymétrique avec clé privée/clé publique sur chaque hôte. pfSense intègre Wireguard parmis ses packages additionnels officiels.

Il n’y a cependant pas de configuration automatique pour un VPN site-à-site avec Wireguard sur pfSense, il faut donc le configurer manuellement. Les étapes générales pour la mise en place sont expliquées à la suite. Chaque étape est à répéter sur chaque site.

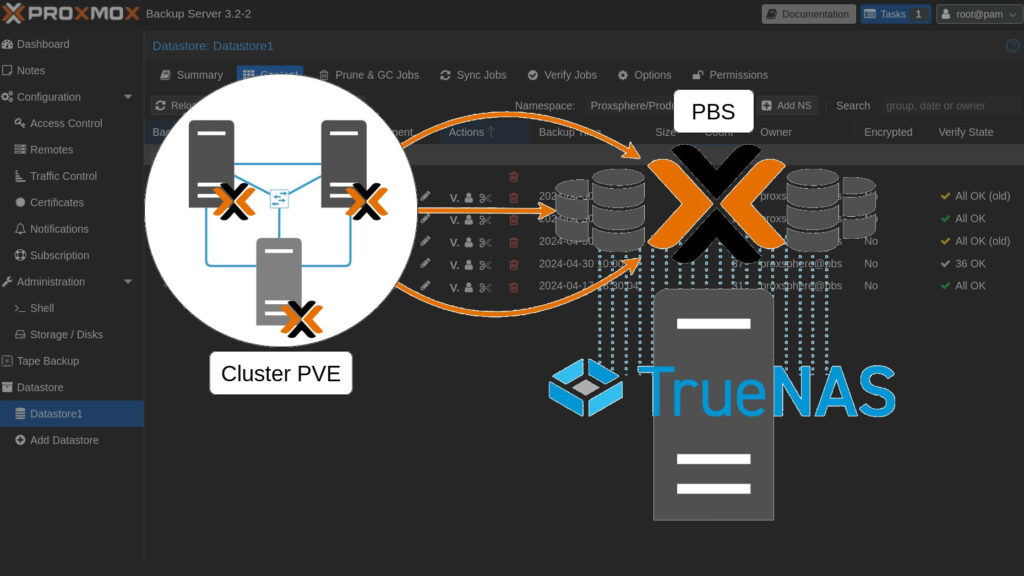

Initialiser le tunnel Wireguard

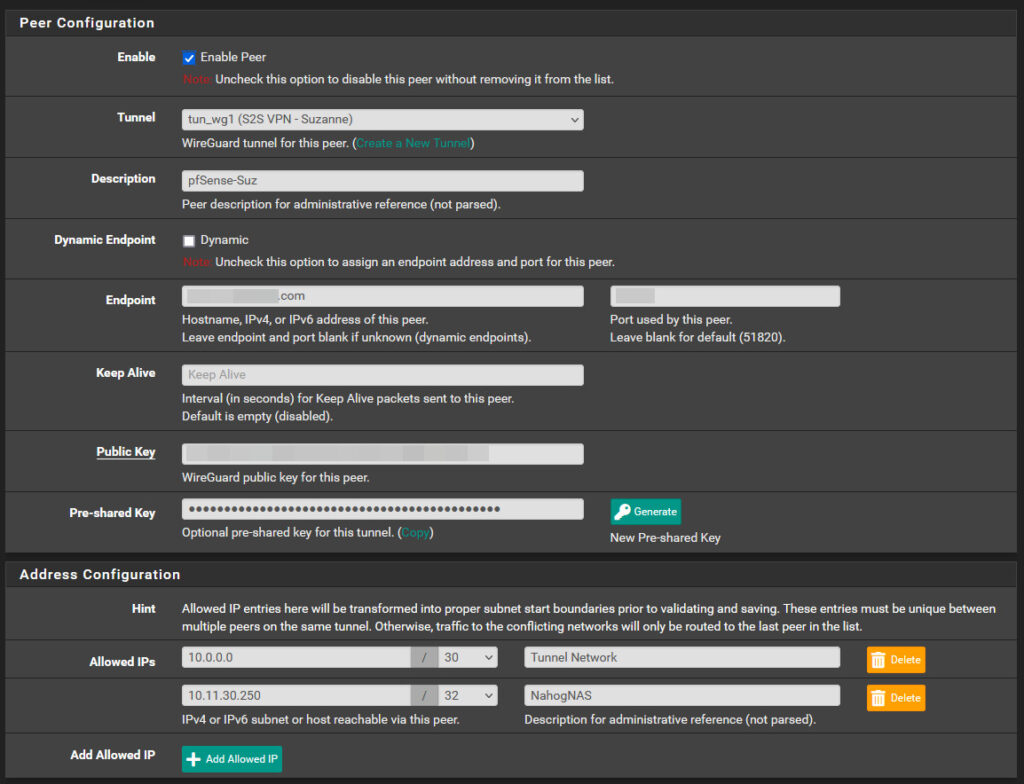

Ajouter les pairs

Il faut renseigner la clé publique et les adresses IP distantes autorisées à communiquer à travers le tunnel

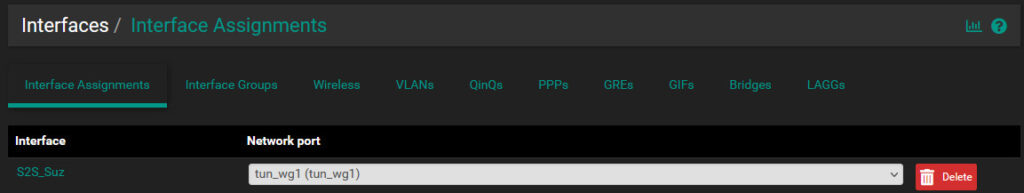

Interfaces

On assigne le tunnel à une interface de pfSense pour configurer son adressage IP et ses règles de pare-feu

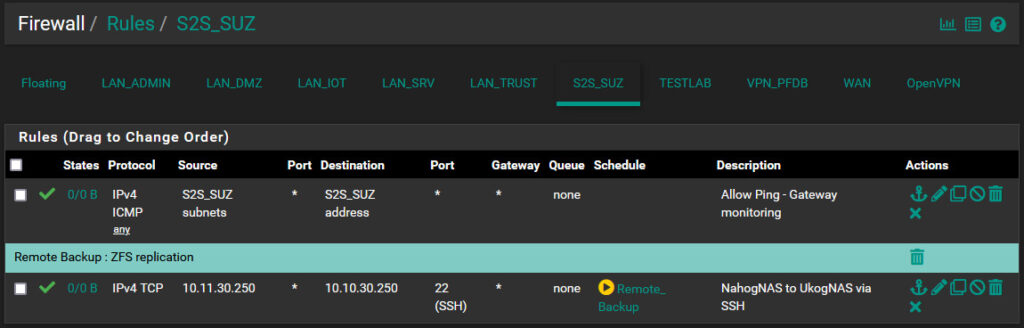

Pare-Feu

- Autoriser l’accès au port choisi pour Wireguard sur le WAN.

- Autoriser ICMP sur les interfaces pfSense internes au tunnel, pour la fonction « Gateway monitoring » de pfSense.

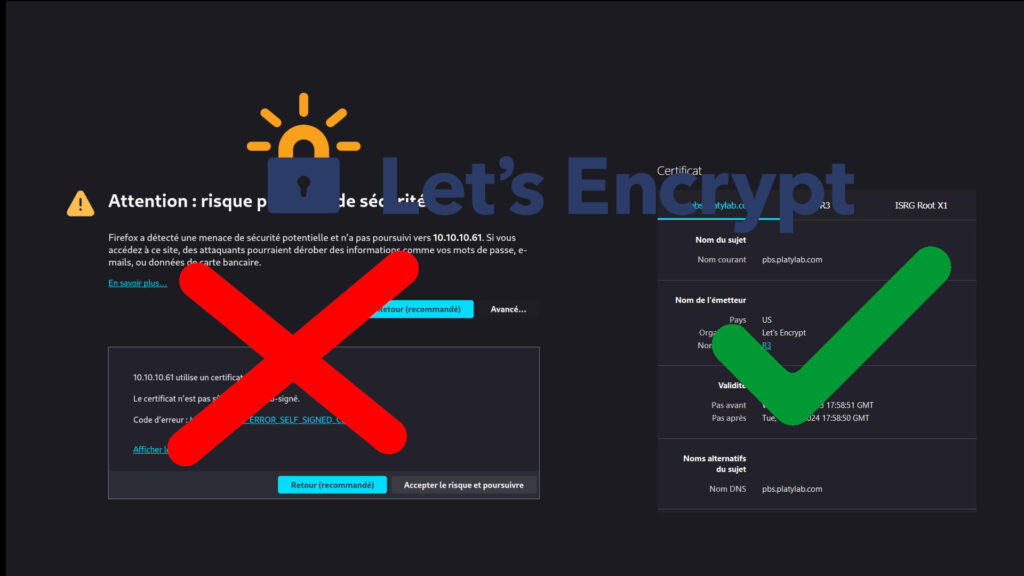

- Autoriser les trafics nécessaires aux fonctionnalités recherchées. Ici, j’autorise le NAS distant à accéder au NAS principal en SSH tous les soirs entre 3h et 5h.

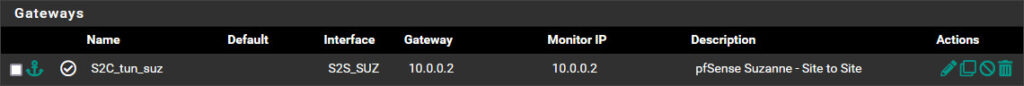

Routage

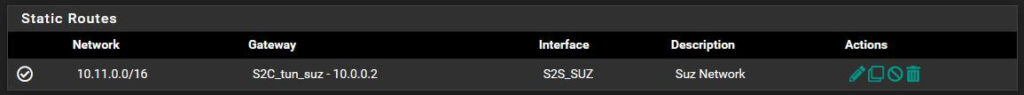

Il faut manuellement ajouter des routes statiques sur chaque pfSense pour lui indiquer de passer par le tunnel VPN pour contacter le réseau distant.

Ainsi, le tunnel configuré permet d’avoir une communication stable et sécurisée entre les deux sites pour la sauvegarde des données.